对于内部系统的访问,我们也是采用了常见openVPN网络隧道方案实现业务远程访问。最近北京疫情有点严重,响应政府号召居家远程上班,openVPN的使用者也随着内部系统增多变得越来越多。

最近收到有人反馈,openVPN刚开始使用还好好的,现在连接状态也是正常的,怎么就打不开系统了呢?

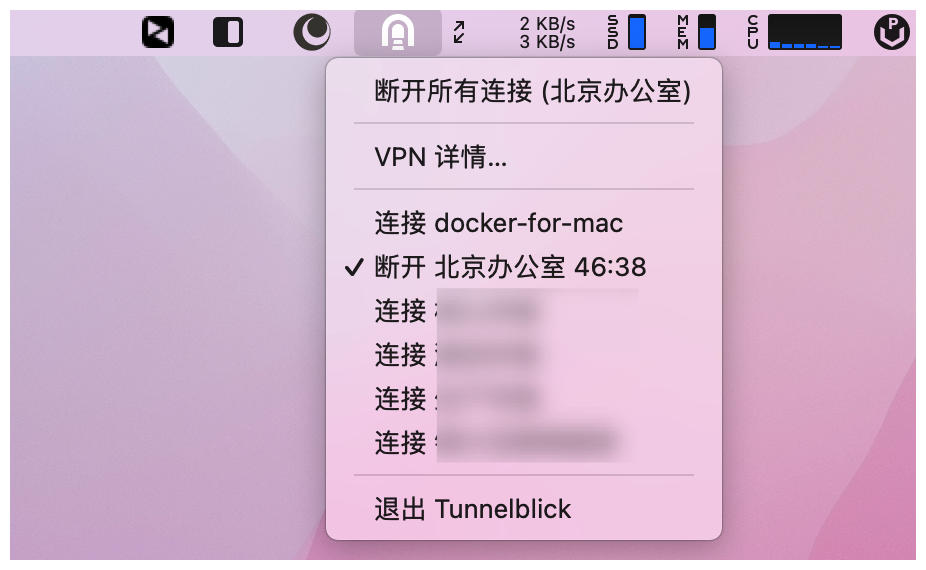

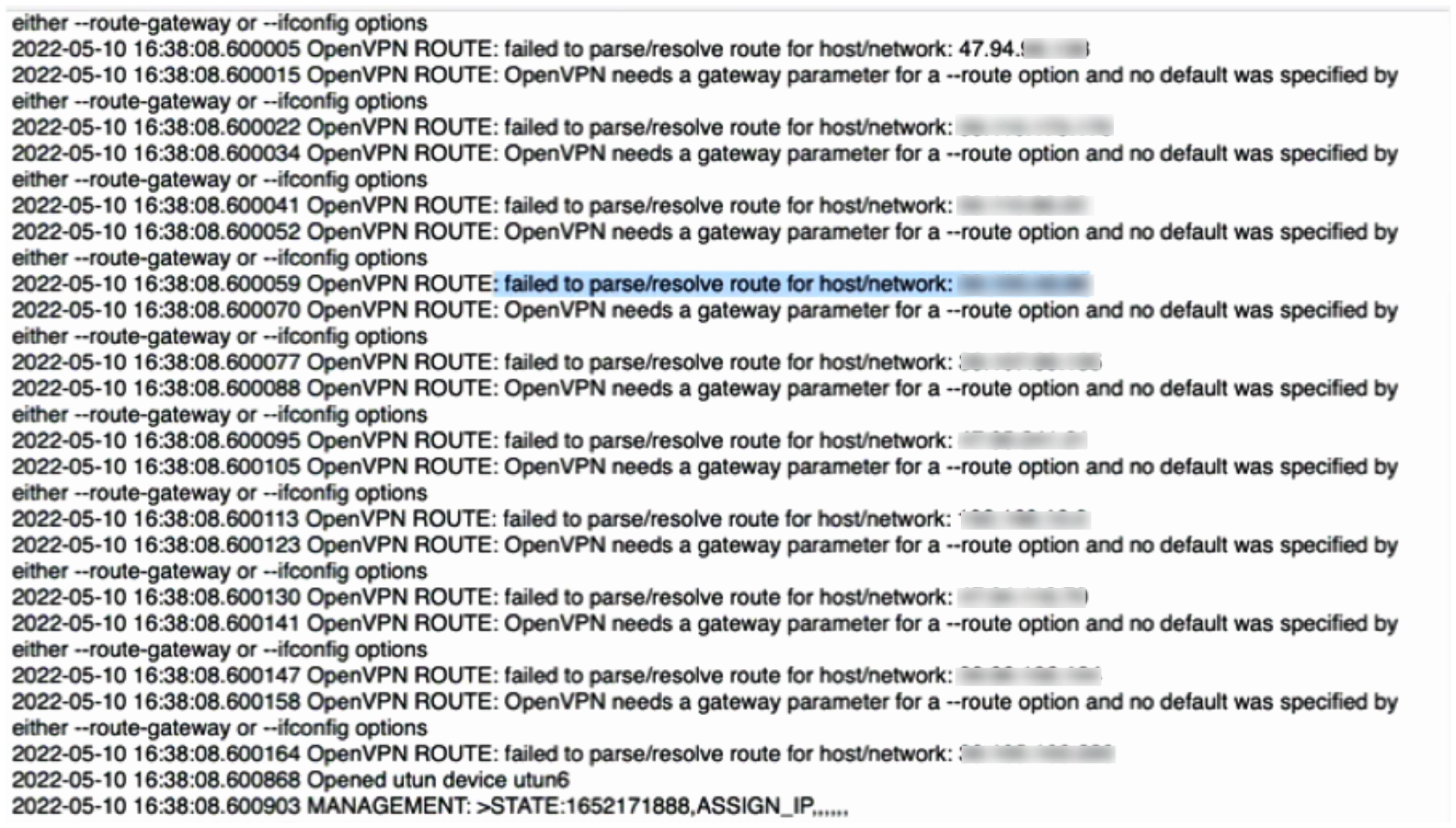

听反馈说,openVPN客户端连接软件也重启了,电脑也重启了,还是打不开,听着很是诡异,于是远程看了一下openVPN客户端的连接日志如下:

看到这些的时候,也是相对纳闷的,我自己用的还好好的啊,于是重新进行了一次连接,发现连接正常,系统也能打开。还以为此时解决了,但是又收到一个相同反馈此问题的,于是就不淡定了,去服务端看了一下日志:

Tue May 10 16:11:41 2022 us=847325 4C:5E:0C:2C:F3:5A/79.234.70.105:57637 MULTI: no free --ifconfig-pool addresses are available

Tue May 10 16:11:41 2022 us=847380 4C:5E:0C:2C:F3:5A/79.234.70.105:57637 MULTI: no dynamic or static remote --ifconfig address is available for 4C:5E:0C:2C:F3:5A/79.234.70.105:57637

Tue May 10 16:11:41 2022 us=847451 4C:5E:0C:2C:F3:5A/79.234.70.105:57637 Connection reset, restarting [0]

Tue May 10 16:11:41 2022 us=847503 4C:5E:0C:2C:F3:5A/79.234.70.105:57637 SIGUSR1[soft,connection-reset] received, client-instance restarting

Tue May 10 16:11:41 2022 RADIUS-PLUGIN: BACKGROUND ACCT: Stop acct: username: 4C:5E:0C:2C:F3:5A, calling station: 79.234.70.105, commonname: 4C:5E:0C:2C:F3:5A.

Tue May 10 16:11:41 2022 RADIUS-PLUGIN: BACKGROUND ACCT: No accounting data was found for 4C:5E:0C:2C:F3:5A,79.234.70.105:57637.

Tue May 10 16:11:41 2022 RADIUS-PLUGIN: BACKGROUND-ACCT: Got accouting data from file, CN: 4C:5E:0C:2C:F3:5A in: 0 out: 0.

Tue May 10 16:11:41 2022 RADIUS-PLUGIN: BACKGROUND-ACCT: Stop packet was sent. CN: 4C:5E:0C:2C:F3:5A.

出现不少类似信息,查了一下说是没有可用的IP地址可以,但是我记的前几天出现问题通过增加了max-clients的数量解决了啊,怎么还不行呢?

# openvpn server.conf

max-clients 300

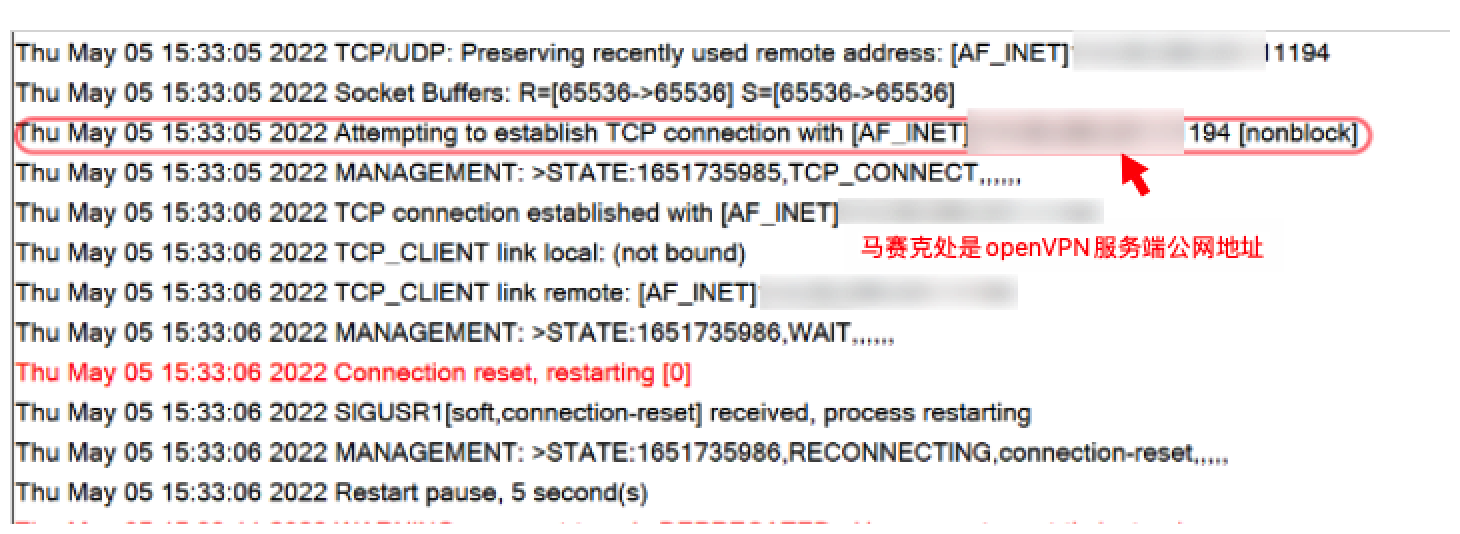

前几天出现问题时,客户端的截图:

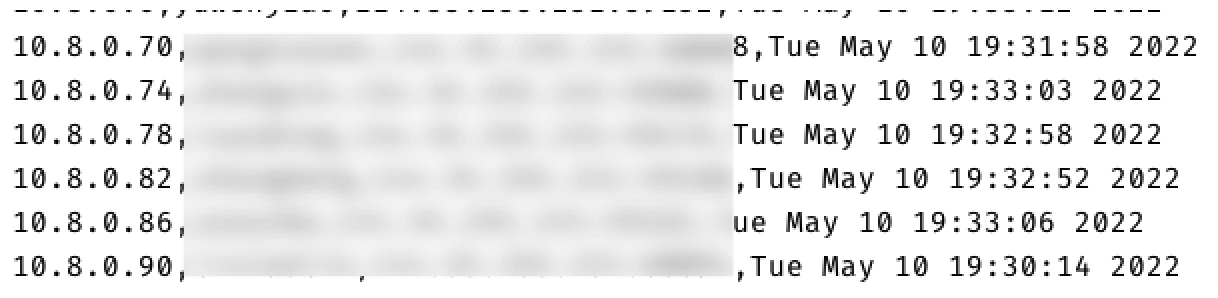

查了一下发现这个max-clients只是增加了客户端的并发连接,并不能解决问题。经过查询,发现openVPN每个客户端会占用4个IP位(openvpn-status.log)

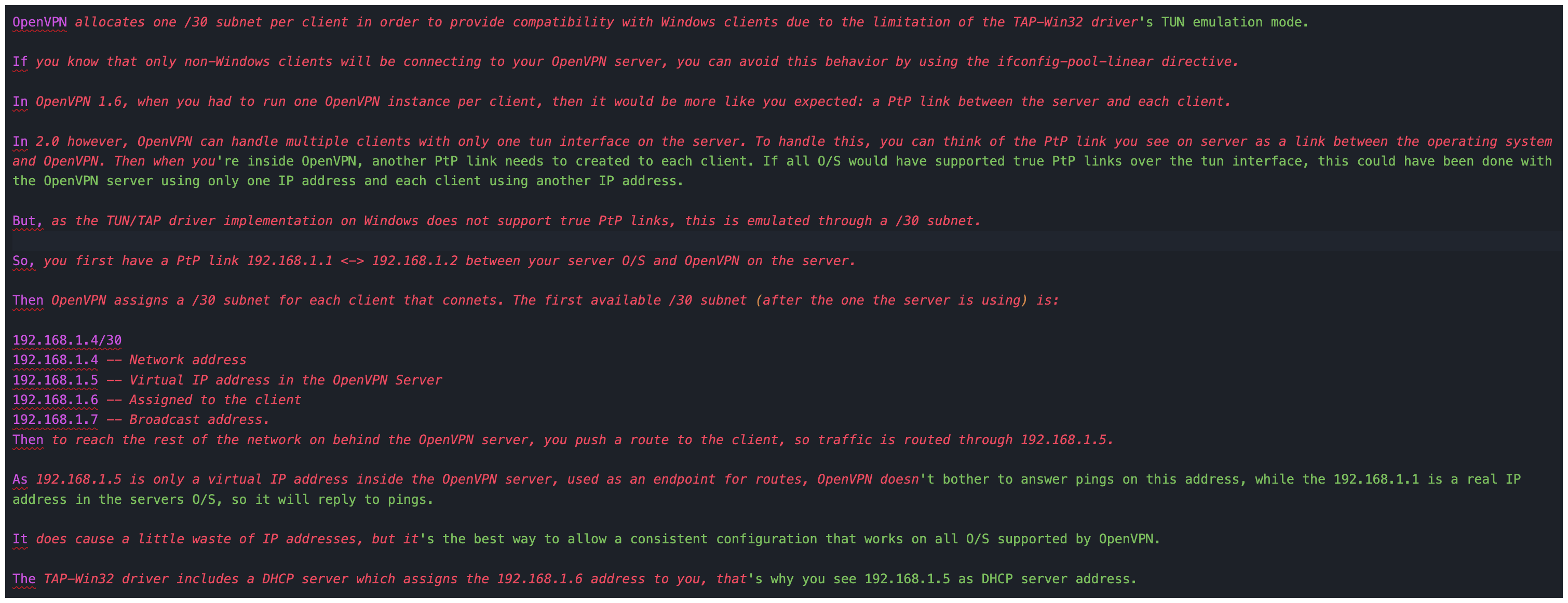

按照这样分配,单个网段连接用户只能有62个,再多就不能正常连接,那为什么是这样呢?经过一番查询,在官网的FAQ区找到了解释:

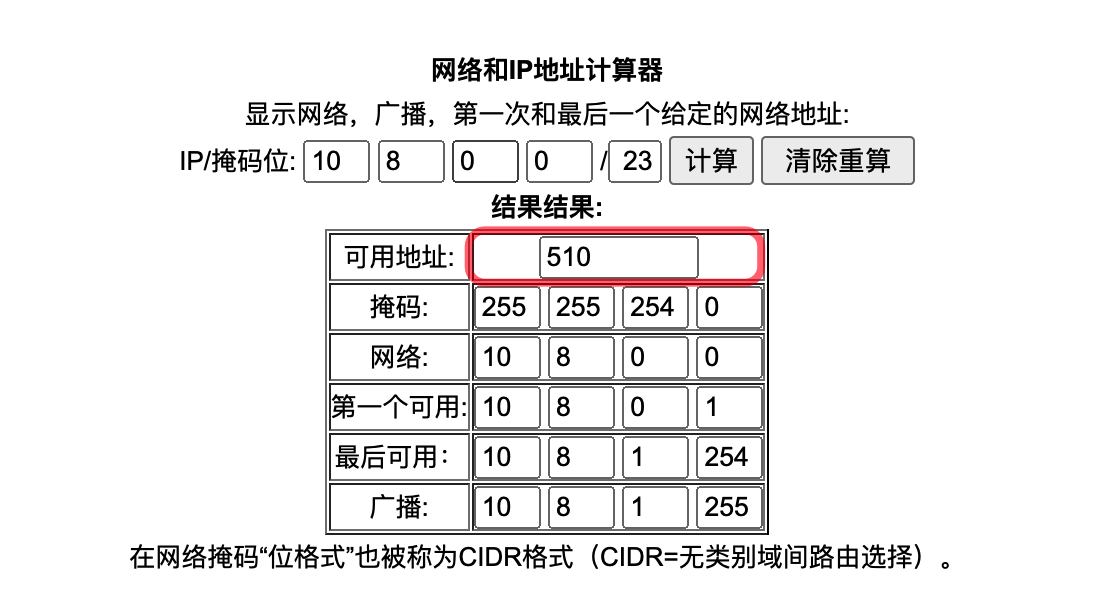

那也就是说可以通过增加网段的方式来解决此类IP地址池不够用的问题,那就可以根据自己客户端使用的数量,计算出合适的掩码位即可:

这样应该就足够了,但是在修改服务端掩码的时候,特别需要⚠️注意的就是iptables的变更!具体解决方案:

-

计算出合适的掩码

/23,修改openVPN服务端配置文件处的server指令server 10.8.0.0 255.255.254.0 -

备份当前环境的iptables规则

iptables-save > /data/backup/iptables-save.2022.05.10 -

添加修改掩码后的

POSTROUTINGiptables -t nat -A POSTROUTING -s 10.8.0.0/23 -o ens160 -j MASQUERADE -

删除之前掩码的记录

iptables -v -L POSTROUTING -t nat --line-numbers # 获取到记录ID iptables -t nat -D POSTROUTING 3 #删除记录 -

重启openVPN服务端即可

/etc/openvpn/restart.sh -

如果不是systemd管理的(那就做成的systemd管理的吧)或者开启自启文件中有配置服务启动脚本的,注意修改!

评论区